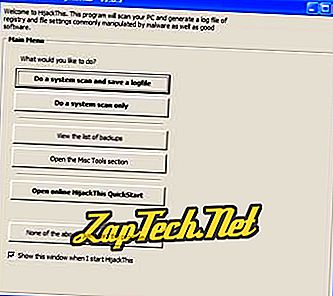

След като изтеглите и инсталирате последната версия на Trend Micro HijackThis, отворете файла. Ако компютърът ви не може да отвори програмата, опитайте да преименувате файла на нещо друго (например sniper.exe) и да го стартирате отново. След като сте отворени, трябва да видите екран, подобен на примера по-долу.

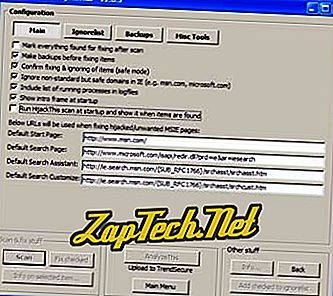

Кликнете върху последния бутон "Никой от по-горе, просто стартирайте програмата" и изберете бутона "Config ..". Уверете се, че са поставени отметки в квадратчетата за следното.

- Направете резервни копия, преди да фиксирате елементи

- Потвърдете фиксирането и игнорирането на елементите

- Игнорирайте нестандартни, но безопасни домейни в IE

- Включете списък на изпълняваните процеси в логфайловете

След като бъде проверена или потвърдена, кликнете върху бутона Главно меню .

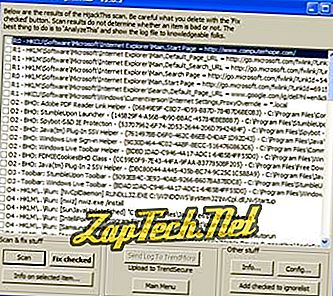

След това изберете първия бутон Направете сканиране на системата и запишете регистрационен файл, за да стартирате сканирането на системата. След като приключите, ще видите екран, подобен на примера по-долу и нов прозорец на Notepad, показващ новия HijackThis дневник.

Ако генерирате този дневник, който да бъде анализиран онлайн, копирайте пълния регистрационен файл в клипборда, като натиснете Ctrl + A, за да изберете целия текст. След като бъде маркиран, кликнете върху Редактиране и копиране. Веднъж направено, това може да бъде поставено на страница във форума или в инструмент HijackThis, като например инструмента за обработка на компютърни надежди.

Регистрационният файл на HijackThis също се записва на вашия компютър в директорията по подразбиране "C: програмни файлове Trend Micro HijackThis" и може да бъде прикрепен към публикация във форума или да бъде изпратен на друг потребител в имейл за анализ.

Разбиране на резултатите

На пръв поглед резултатите могат да изглеждат поразителни, но дневникът съдържа цялата информация и потенциални места, където зловредният софтуер може да атакува компютъра ви. По-долу е дадено кратко описание на всеки един от тези раздели за общо разбиране за това какви са те.

Внимание: HijackThis е усъвършенствана програма и може да прави промени в системния регистър и други системни файлове, които могат да причинят допълнителни компютърни проблеми. Уверете се, че сте следвали указанията по-горе, правите резервни копия на промените и сте запознати с това, което е поправено, преди да коригирате всички проверени елементи.

R0 - R3 секции

Стойностите на системния регистър на Windows, които са създадени и променени и се отнасят до вашия браузър Microsoft Internet Explorer. Често злонамерен софтуер атакува тези стойности на регистъра, за да промени началната си страница по подразбиране, страницата за търсене и т.н. По-долу е даден пример за стойност на R0.

R0 - HKCU Софтуер Microsoft Internet Explorer Главен, Начална страница = //www.computerhope.com/

F0 - F3 секции

Преглед на всичко, което се показва, което се зарежда от файловете на system.ini или win.ini.

N1 - N4 секции

Подобно на разделите R0-R3, тези секции са част от файла prefs.js, който се отнася за браузърите Netscape и Mozilla Firefox. Секциите N1-N4 ще бъдат атакувани, за да промените началната страница по подразбиране, страницата за търсене и т.н.

O1 секция

Този раздел ще съдържа пренасочвания на хост файла, които са направени във файла с хостове на Windows. Пренасочванията са друг вид атака, която пренасочва име на домейн към различен IP адрес. Например, атака може да използва това, за да пренасочи банковия URL адрес към друг сайт, за да открадне информацията за влизане. По-долу е даден пример за O1 линия.

O1 - Хостове: :: 1 localhost

O2 секция

Този раздел съдържа всички интернет BHO (Object Browser Helper Object) с CLSID (затворен в {}), инсталиран на компютъра. По-долу е даден пример за O2 линия.

O2 - BHO: Помощник за връзката на Adobe PDF Reader - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C: Файлове на програми Общи файлове Adobe Adobe Acrobat ActiveX \ t O3 секция

Този раздел ще освети всички ленти с инструменти на Microsoft Internet Explorer, инсталирани на компютъра. Въпреки че има много легитимни ленти с инструменти на браузъра, има и много злонамерени ленти с инструменти и ленти с инструменти, инсталирани от други програми, които може да не искате. По-долу е даден пример за линия O3.

O3 - Лента с инструменти: StumbleUpon Toolbar - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C: Файлове на програми: StumbleUpon \ t O4 секция

Един от най-често разглежданите раздели, разделът O4 съдържа всички програми, които се зареждат автоматично в системния регистър на Windows при всяко стартиране на компютъра. По-долу е даден пример за този ред.

O4 - HKLM Изпълни: [NvCplDaemon] RUNDLL32.EXE C: WINDOWS system32 NvCpl.dll, NvStartup

O5 секция

Този раздел показва всички икони на контролния панел на Windows, които са били деактивирани да бъдат показани. Някои злонамерени програми може да деактивират контролния панел на Windows, за да ви предпазят от отстраняване на проблеми, причинени от програмата.

O6 секция

Ако някоя от опциите на Microsoft Internet Explorer е била деактивирана от правилата, те трябва да бъдат поправени.

O7 раздел

Този раздел се показва, ако достъпът до редактора на системния регистър (regedit) е деактивиран. Ако присъствието трябва да бъде фиксирано.

O8 секция

Всички допълнителни функции, които са добавени в менюто на Microsoft Internet Explorer с десен бутон на мишката, ще се покажат в този раздел. По-долу е даден пример за този ред.

O8 - Допълнителен елемент от контекстното меню: & Windows Live Search - res: // C: Програмни файлове Windows Live Toolbar msntb.dll / search.htm.

O9 раздел

Всички допълнителни бутони или елементи от менюто, които са добавени към Microsoft Internet Explorer, ще бъдат показани тук. По-долу е даден пример за този ред.

O9 - Допълнителен бутон: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C: Файлове на програмите StumbleUpon StumbleUponIEBar.dll. O10 раздел

Този раздел показва всички похитители на Windows Winsock. Въпреки че тези линии могат да бъдат фиксирани от HijackThis поради начина, по който работи Winsock, предлагаме да използвате LSP-Fix алтернативен инструмент, предназначен да поправи този раздел, ако е намерен. По-долу е даден пример за този ред.

O10 - Неизвестен файл в Winsock LSP: c: windows system32 nwprovau.dll

O11 секция

Показва всяка допълнителна група, която е добавена в раздела „Разширени опции на Microsoft Internet Explorer“.

O12 раздел

Този раздел показва всички Microsoft Internet Explorer плъгини, инсталирани на компютъра.

O13 раздел

Показва всички промени, направени в префикса на // Internet Explorer по подразбиране //. Използва се, когато потребител въведе URL адрес, но не добавя "//" отпред.

O14 секция

Този раздел показва всички промени в направения файл iereset.inf. Този файл се използва при възстановяване на настройките на Microsoft Internet Explorer обратно към настройките по подразбиране.

O15 раздел

Показва всякакви промени в Microsoft Internet Explorer Trusted Zone. Освен ако не сте добавили или разпознали този раздел, предлагаме да го коригирате чрез HijackThis. По-долу е даден пример за линия O15.

O15 - Доверена зона: //www.partypoker.com

O16 секция

Показва всички Microsoft Internet Explorer ActiveX обекти. По-долу е даден пример за този ред.

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (Facebook Photo Uploader 5) - //upload.facebook.com/controls/FacebookPhotoUploader5.cab. O17 раздел

Този раздел показва потенциални DNS и домейни на домейни. По-долу е даден пример за този ред.

O17 - HKLM Система CCS Услуги Cpip {F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Nameserver = 203.23.236.66 203.23.236.69. O18 секция

Тук ще бъдат показани всички похитители на протоколи. Ако се види този раздел, препоръчва се той да бъде поправен от HijackThis.

O18 - Протокол: sacore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c: PROGRA ~ 1 mcafee SITEAD ~ 1 mcieplg.dll. O19 секция

Този раздел показва всички промени в CSS стилове, които са направени. Освен ако не използвате потребителски стилов лист, препоръчваме ви да използвате HijackThis, за да коригирате този раздел.

O20 секция

В този раздел всичко, което се зарежда чрез APPInit_DLL или Winlogon, се показва в този раздел. По-долу е даден пример за всяка от тези линии.

O20 - AppInit_DLLs: avgrsstx.dll

O20 - Уведомяване за Winlogon:! SASWinLogon - C: Програмни файлове SUPERAntiSpyware SASWINLO.DLL.

O21 раздел

В този раздел ще бъде показано всичко, което се зарежда в системния ключ на SSODL (ShellServiceObjectDelayLoad) на Windows.

O22 раздел

Този раздел показва всички ключове за системния регистър на Windows за авторизацията на SharedTaskScheduler. По-долу е даден пример за този ред.

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C: Windows System32 DreamScene.dll. O23 раздел

В този раздел всички услуги за стартиране на Windows XP, NT, 2000, 2003 и Vista се показват в този раздел. По-долу е даден пример за този ред.

O23 - Обслужване: AVG8 Скенер за електронна поща (avg8emc) - AVG Technologies CZ, sro - C: PROGRA ~ 1 AVG AVG8 avgemc.exe.

O24 секция

И накрая, в секцията O24 има компоненти на Microsoft Windows Active Desktop, които са инсталирани на компютъра. Освен ако не използвате Active Desktop или разпознавате името, предлагаме ви да го коригирате. По-долу е даден пример за този ред.

O24 - Работен компонент 1: (без име) - //mbox.personals.yahoo.com/mbox/mboxlist.